Web

ezDecryption

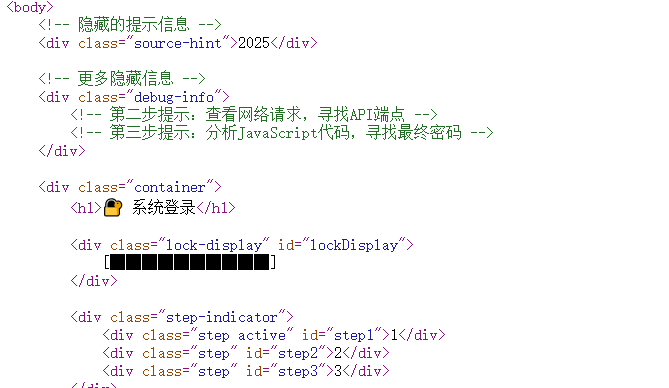

查看一下 html 源代码有提示

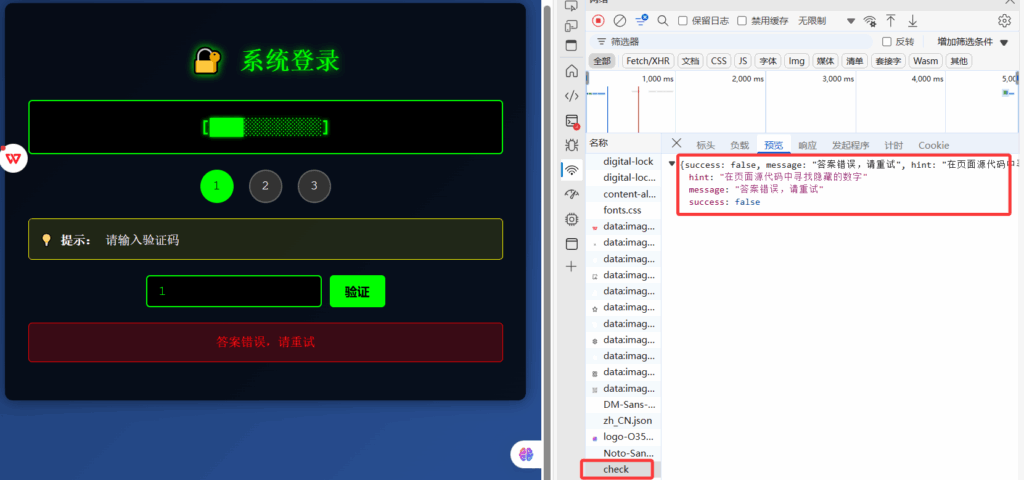

以及答案验证的 check 提示我们第一步输入的验证码为页面源代码中隐藏的数字 “2025”

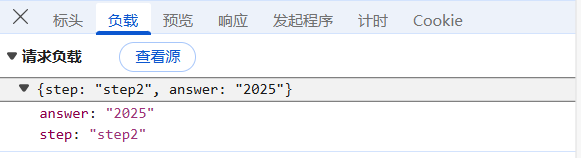

然后在第二步,发现它发送的验证数据并没有验证我们是否通过前面到达哪一步,step 明显就是我们当前做到的第几步,answer 为发送的验证码,所以可以尝试一下跳过第二步,直接发送第三步的验证请求。

查看第三步的 JavaScript 代码可以发现有个验证逻辑

// 验证功能

validateCode: function() {

// 这里包含验证逻辑

const _0x1 = xxxxxx ;

const _0x2 = atob("Mm9aNQ==");

const secretCode = _0x1 + _0x2;

return secretCode;

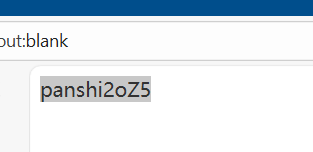

}可以用 html 代码执行工具执行获得 secretCode

<script>

const _0x1 = xxxx

const _0x2 = atob("Mm9aNQ==");

const secretCode = _0x1 + _0x2;

document.write(secretCode);

</script>

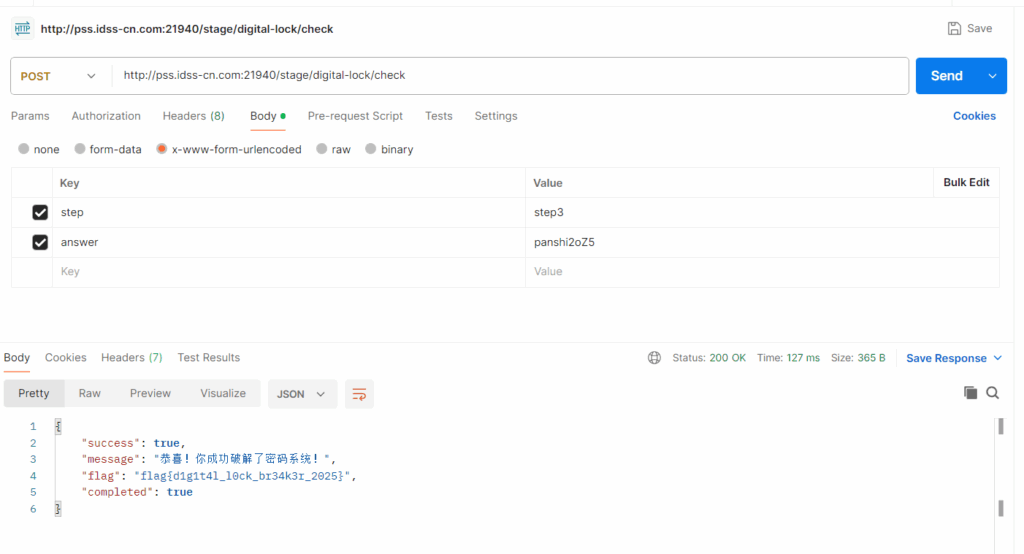

构造类似

{

"step": "step3",

"answer": "panshi2oZ5"

}用 postman 对 http://pss.idss-cn.com:21940/stage/digital-lock/check 发送验证请求

拿到 flag{d1g1t4l_l0ck_br34k3r_2025}

Misc

derderjia

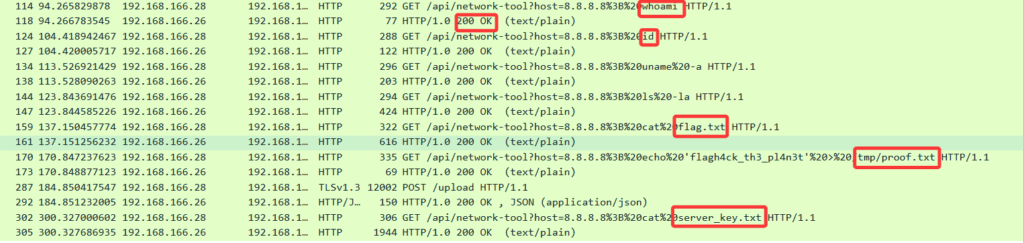

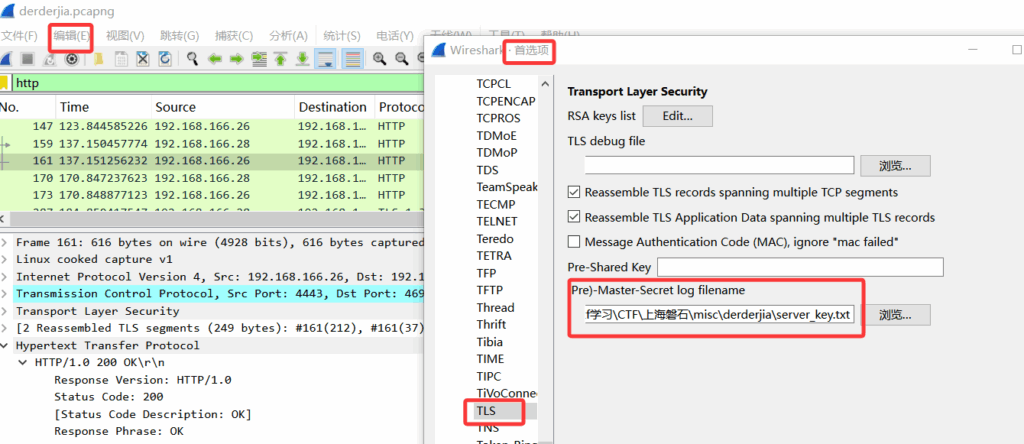

题目给了一个附件 derderjia.pcapng ,用 Wireshark 查看 http 协议

这里可以看到攻击者可以拿到 flag.txt,/tmp/proof.txt 和 server_key.txt ,

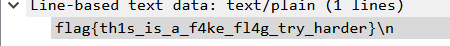

flag.txt 内的是 f4ke_fl4g

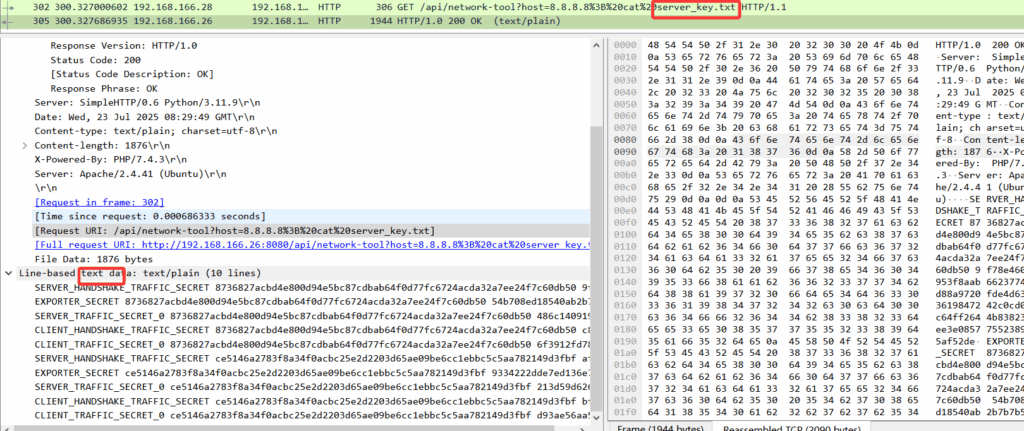

最后查看 servert_key.txt 中的数据

整理成 secret_key.txt

SERVER_HANDSHAKE_TRAFFIC_SECRET 8736827acbd4e800d94e5bc87cdbab64f0d77fc6724acda32a7ee24f7c60db50 9f78e4604953f8aab6623774bd88a9720fde4d6303619847242c0cd00c64ff2644b83823dee3e08577552389d5af52de

EXPORTER_SECRET 8736827acbd4e800d94e5bc87cdbab64f0d77fc6724acda32a7ee24f7c60db50 54b708ed18540ab2b7b7b54d49692a07ccc9dd7ec34a1e3df4ecdc3c53146f799d794ab805cf9b21c08d464aeff64f42

SERVER_TRAFFIC_SECRET_0 8736827acbd4e800d94e5bc87cdbab64f0d77fc6724acda32a7ee24f7c60db50 486c14091928a932ff17e9cd52111548837f0b6cbe372264086f45d668862e4c0ea792cbbd9bfba1468834f5eebd5f69

CLIENT_HANDSHAKE_TRAFFIC_SECRET 8736827acbd4e800d94e5bc87cdbab64f0d77fc6724acda32a7ee24f7c60db50 c89356f603c98d9257b9391dde781e115f6133d4d9c9be704d77843f7cb9ec82488c46195660b5059ca742bd1da01c17

CLIENT_TRAFFIC_SECRET_0 8736827acbd4e800d94e5bc87cdbab64f0d77fc6724acda32a7ee24f7c60db50 6f3912fd7864676affa95e344a8fcbd1d2f452c0b00b7969bffff93a9149313a2d07438164dbc3d36de6888b3bee4e9c

SERVER_HANDSHAKE_TRAFFIC_SECRET ce5146a2783f8a34f0acbc25e2d2203d65ae09be6cc1ebbc5c5aa782149d3fbf afa6b2942173a3137105ad1a7318413c4555f39be24d98363eb934d9d4673b0c4846efad533da90549db01826c26963e

EXPORTER_SECRET ce5146a2783f8a34f0acbc25e2d2203d65ae09be6cc1ebbc5c5aa782149d3fbf 9334222dde7ed136e73d4ded2af66fab4cd2ed099a438e60ad221d1e0e95e3e694b98b2e45a7444d4f2d38213e64981e

SERVER_TRAFFIC_SECRET_0 ce5146a2783f8a34f0acbc25e2d2203d65ae09be6cc1ebbc5c5aa782149d3fbf 213d59d6262f24428d0daf8ee557d7cc0a776aaffc5e706c3a5871d61f83e90d1932586c463a1452fc4d0a491e500d55

CLIENT_HANDSHAKE_TRAFFIC_SECRET ce5146a2783f8a34f0acbc25e2d2203d65ae09be6cc1ebbc5c5aa782149d3fbf bfc79bee6244302f1a0091e6cd289131ede8f17a0d42f09b32970a1091002db1cf1b10cf0b1e1097490daacbc8c53aef

CLIENT_TRAFFIC_SECRET_0 ce5146a2783f8a34f0acbc25e2d2203d65ae09be6cc1ebbc5c5aa782149d3fbf d93ae56aa54258dc541f74ae06b137bdffb00b18f0b3bffadf0a7999b6f71fde5257e1209d08a9765bccf5f7c25c6a76文本内容是 TLS 密钥,尝试导入 Wireshark 用来解密 TLS 流量。

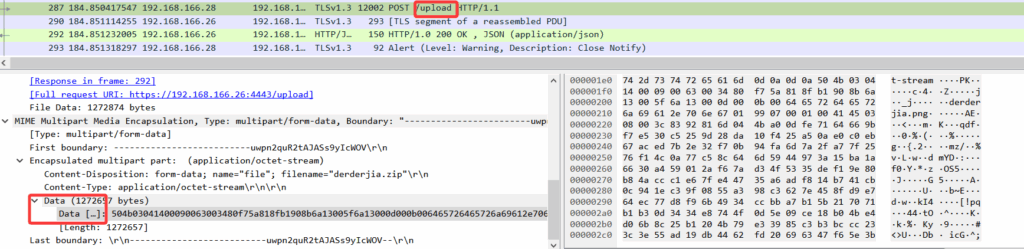

然后就可以看到一个tlsv1.3upload上传的 data,

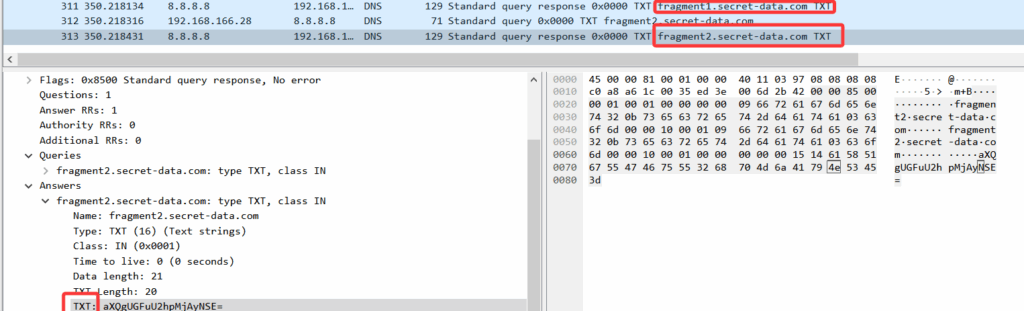

转成 converted.zip。打开压缩包发现需要密码,继续翻找流量包,在底部发现用 DNS 查询了两个 TXT 记录,TXT 记录携带了两个 secret-data,

R29vZCEgWW91IEZpbmQgaXQgUGFuU2hpMjAyNSE= ,用 base64 解码得到 Good! You Find it PanShi2025!,得到压缩包密码为 PanShi2025!。解压得到图片,将图片的高改成和宽一致之后,在图片中得到 flag:

得到 flag 为 flag{W0w_Y0u_F0und_M3!}